拜读未来科技是交换机领域主要厂商及产品分类的梳理:一、头部厂商市场表现思科:2025年Q1全球以太网交换机市场份额31.1%(营收36亿美元),长期保持行业领先地位,但市场份额同比下滑24%。Arista:2024年Q3市场份额13.6%,数据中心交换机收入占比超90%,同比增长18%。华为:中国市场数据中心交换机连续9年第一(31.6%份额),全球市场份额9.7%,2025年推出128×800G液冷盒式交换机。HPE:非数据中心交换机占比84.6%,2024年Q3市场份额5.3%,但收入同比下降36.4%。新华三:中国整体市占率32.4%,数据中心份额29%,2025年推出800G CPO硅光交换机。二、交换机分类体系(一)按应用场景划分园区交换机:部署于企业办公网络,支持VLAN划分和QoS管理。数据中心交换机:支持高密度端口(如800G/1.6T)、低延迟,CPO技术加速应用。(二)按网络层次划分接入交换机:连接终端设备,端口速率多为千兆/万兆。汇聚交换机:实现流量聚合,支持三层路由功能。核心交换机:背板带宽超1Tbps,如华为128×800G交换机。(三)按管理类型划分无管理型交换机:即插即用,适用于小型网络。Web管理型交换机:支持图形化配置界面。全管理交换机:支持CLI/SNMP协议,如HPE 1920S系列。(四)按技术参数划分速率:百兆/千兆/万兆/多速率(如锐捷200G/400G产品)。架构:盒式(如工业富联GB200机柜)、框式(支持模块化扩展)。网络层级:二层(基于MAC地址转发)、三层(支持IP路由)。三、技术趋势CPO技术:锐捷网络推出全球首款CPO数据中心交换机,光模块厂商加速布局。液冷散热:华为、工业富联推出液冷交换机适配高密度算力集群。高速率升级:800G交换机需求爆发,1.6T技术进入储备阶段。

“看看老外是如何调查一个来自中国的 的。。。”

在信息安全领域的头条新闻中,一个可靠的经验法则是:关于大规模供应链破坏的报道往往不实。这种攻击并非不可能实现,而是因为它实施起来需要复杂的策划、漫长的周期并伴随巨大风险。这种手段通常是在别无选择时才会动用的最后底牌。在绝大多数情况下,窃取用户凭证或诱骗他人下载恶意文件要简单得多。

2025年年初的时候,一位年轻企业家在社交媒体引发轩然大波。他声称其从中国购买的转适配器预装了恶意软件,该软件具有"规避虚拟机检测"、"记录键盘输入"功能,且"包含俄语语言元素"。

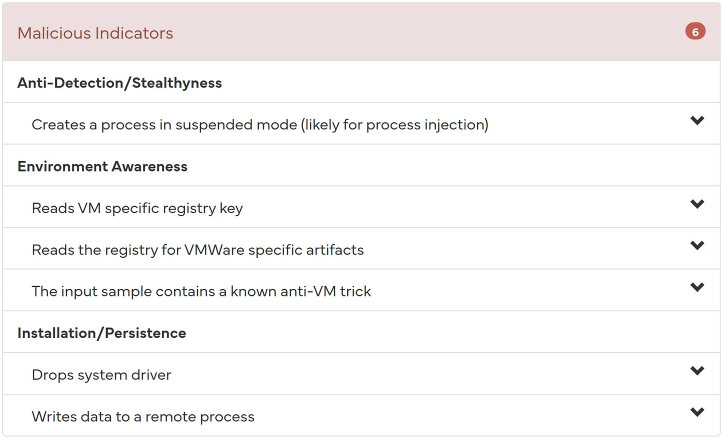

这段爆料虽获得数百万浏览量,但细节存在诸多疑点。发布者展示了一份来自CrowdStrike Falcon杀毒软件的模糊扫描报告,但这份报告似乎只是转移视线的障眼法:被标记的可疑文件实际上是通过开源压缩软件7-Zip(由俄罗斯Igor Pavlov开发)生成的自解压EXE安装包。程序作者的国籍解释了报告中提及的"俄语元素";而自解压程序安装驱动的特性,则解释了报告中大部分异常行为。最终,解压后的文件与深圳和芯润德公司(Corechips Shenzhen)发布的RJ45转2.0.7.0版本签名驱动完全吻合。

驱动程序引用了一款名为 SR9900 的芯片;几乎没有关于该芯片或其制造商的任何信息,但经过一番调查,我相信它是 Realtek RTL8152B 的直接克隆。英文版的产品简介暗示 “SR” 代表 “Supereal”;该品牌名称曾出现在前段时间困扰业界的假冒 FTDI FT232RL 芯片事件中。

除了可能存在知识产权欺诈外,该芯片的历史也很重要,因为 Realtek 的原始设计已经相当老旧;数据表发布于 2013 年。这些设备支持 100BASE-TX 和 USB 2.0,让人回想起 Windows 7 时代。那是一个尴尬的时期,光驱逐渐过时,但并不是每台都能具备联网的条件。因此,部分外设采用U盘存储设备的形式内置驱动安装程序有其合理性——从安全角度而言,这与通过其他临时性方式传输驱动文件相比,本质上并无优劣之分。

简而言之,结合历史背景来看,无论是驱动本身,还是其存储于设备内部的设计,都未显露出明显异常。

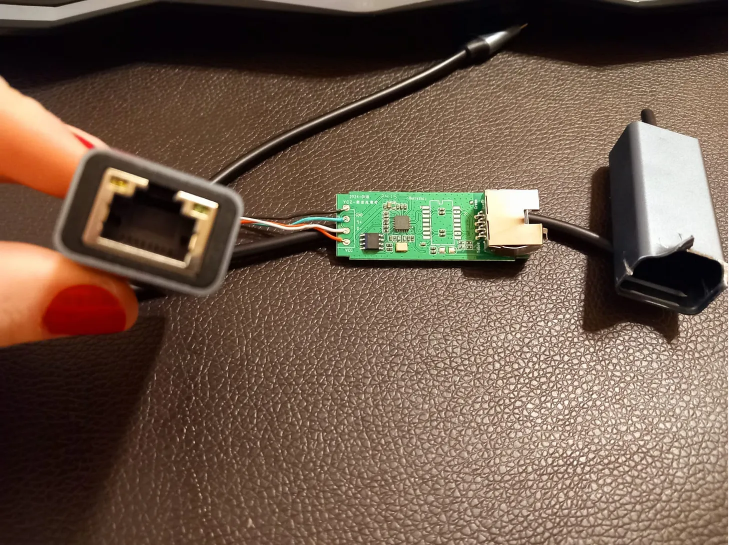

但爆料人暗示另有隐情:其分享了照片,指出在稀疏的板上,一个25x40型串行闪存芯片紧邻前文提到的SR9900芯片。。

为什么设备需要 512KB 闪存?是用来存储

固件,还是用来保存窃取的数据包?......这样问并没有错!恶意硬件是有先例的:既被情报机构使用,也见于渗透测试领域。十多年前,我就曾为工作需要制作过一个恶意等离子球装置。但此刻的争论焦点不应是"能否制造恶意RJ45转USB适配器",而是正如爆料人所言:在此特定案例中,"中国人是否故技重施"。

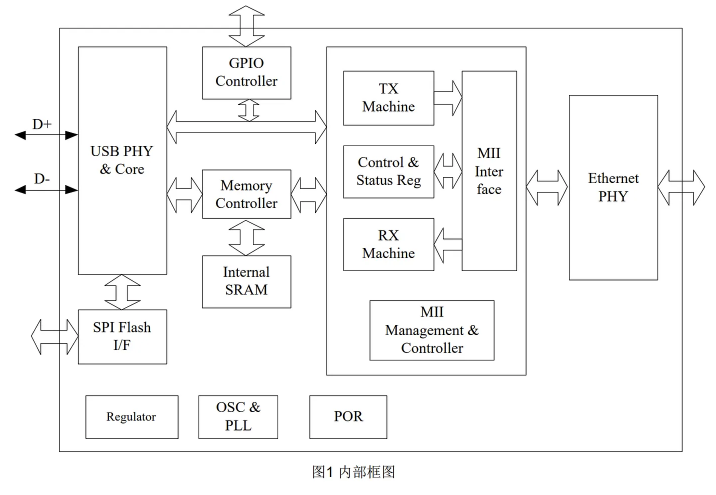

遗憾的是,SR9900与RTL8152B的规格书中对配套闪存芯片的用途同样语焉不详。我找到如下架构示意图,但未能提供有效线索:

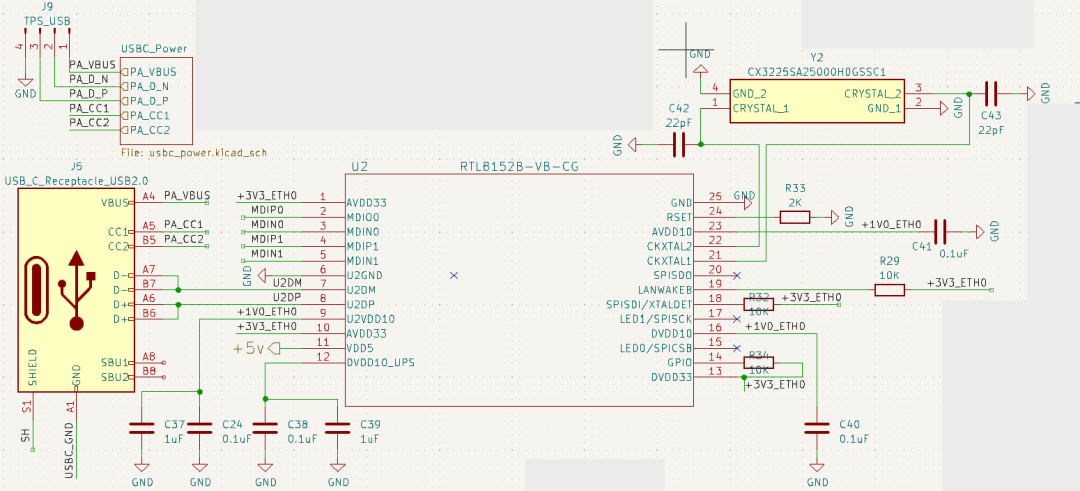

对相关原理图进行逆向图像搜索的结果同样无功而返:我找到了多份采用原版 Realtek 芯片的设计方案,但这些设计中该芯片的串行引脚均处于悬空状态:

在准备从暗网(实指)购买同款转换器以转储内存芯片内容前,先了解其:串行外设(SPI)总线操作极其简单。核心原理是主机可自由设定频率——理论上手动按键产生脉冲亦可实现。每个时钟周期的上升沿,从机通过"串行输入"线读取1位数据,同时主机通过"串行输出"线获取1位数据。整个过程无需握手协议、数据包头、奇偶校验或流量控制。

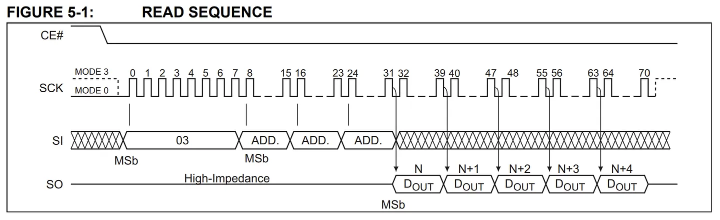

闪存芯片的应用层协议同样简洁,且与绝大多数串行存储芯片通用。读取数据时,主机首先发送1字节的读取指令(0x03),随后发送3字节地址值。芯片在接收完四字节指令序列后即刻开始传输数据,只要主机持续提供时钟,数据流就不会中断:

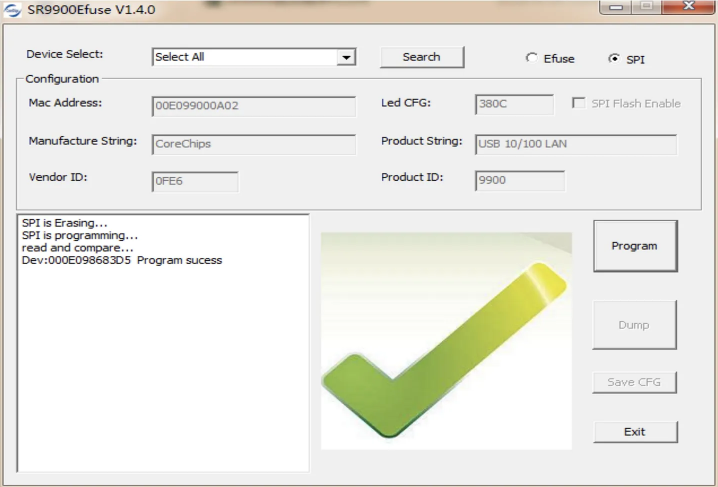

但就在即将下单时,我突然灵光乍现:通过访问CoreChips官网,借助谷歌翻译定位到"SR9900系列芯片Windows系统量产工具"的中文原始页面。搜索该字符串后,发现几个中文的历史帖,其中一条线索指向名为《SR9900(A)1018.rar》的加密付费下载资源。支付约2.99美元后,我欣喜地获得了一个内含SR9900量产工具的压缩包,其操作界面极具年代感:

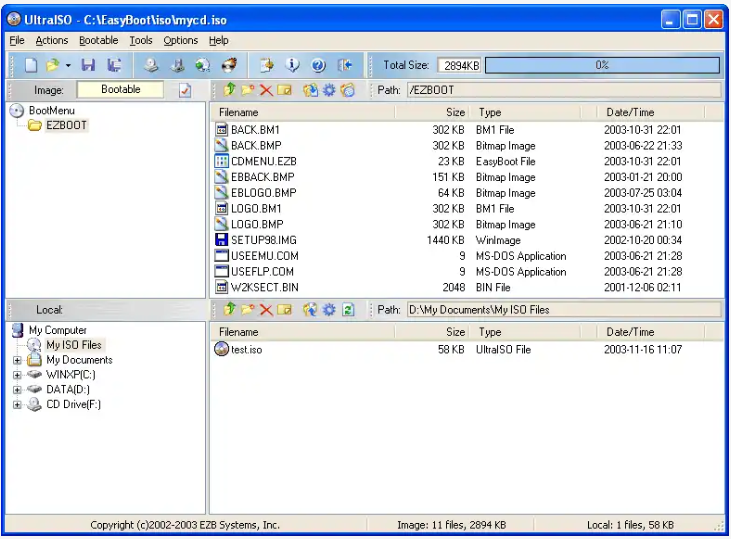

配套的168KB ISO 9660格式文件系统镜像包含自解压Windows驱动。这款量产工具直接将.iso文件原样写入SPI闪存芯片。原来,该芯片仅作为"软件定义"的虚拟光驱使用,完美复刻了早期硬件外设通过物理光盘提供驱动的解决方案。您可在此下载该光盘镜像(解压密码:"rj45")。

值得一提的是,该镜像由"ULTRSO V9.3 CD & DVD CREATOR(EZB SYSTEMS 出品)"创建——这是另一款充满Windows XP时代怀旧气息的经典软件:

若想体验该工具,需注意其系统要求为奔腾166MHz及以上。

核心压缩包内一份名为《SR9900(A)设计前必看.docx》的文档佐证了这一发现。文档包含如下(机器翻译)段落:

"当SR9900作为USB网卡(消费类计算机外设市场)使用时,SPI接口可用于在安装Windows系统驱动时模拟虚拟光驱(此时SPI闪存已预烧录Windows系统下的SR9900驱动程序)"

文档同时强调闪存芯片的使用属于可选项。

至此真相大白:这个看似古怪的设计背后,实则遵循着常规逻辑。得出这个平淡无奇的结论,我们无需专业实验室设备,仅需些许耐心与信息检索能力即可。

公允而言,仍有一处未解之谜:SR9900芯片内部集成两个核心(分别负责USB与以太网通信),运行着内部固件代码。若怀疑商存在共谋嫌疑,理论上可进行逆向分析。瑞昱为RTL8152芯片提供了开源驱动,其中包含固件内存补丁机制;据观察,相关固件未采用加密或数字签名保护。

那么,我们是否应该担忧来自遥远国度的恶意USB设备?答案因人而异:若您是参与伊朗核计划的科学家,风险自然存在;若您执掌重要民用企业的信息安全部门,也需保持警惕——或许已有情报分析师将您的供应商清单录入追踪系统。

但对于普通家庭网络用户而言,这个"邪恶"转换器的故事告诉我们:至少今日,我们还能继续安心使用一段时间。

原文转载自https://lcamtuf.stk.com/p/investigating-an-evil-rj45-dongle,经翻译校订。

全部评论

留言在赶来的路上...

发表评论